Voici un guide étape par étape pour configurer une règle basée sur la journalisation des connexions via Azure Log Analytics afin de surveiller les échecs d’authentification et déclencher une alerte par e-mail.

Étape 1 : Créer un espace de travail Log Analytics

- Connectez-vous au portail Azure.

- Dans la barre de recherche, tapez “Log Analytics” et sélectionnez Log Analytics workspaces.

- Cliquez sur Créer.

- Sélectionnez votre Abonnement et un Groupe de ressources existant ou créez-en un nouveau.

- Donnez un nom à votre espace de travail (par exemple,

WorkspaceAuthFailures). - Choisissez une région, puis cliquez sur Revoir + Créer, et enfin sur Créer pour déployer l’espace de travail

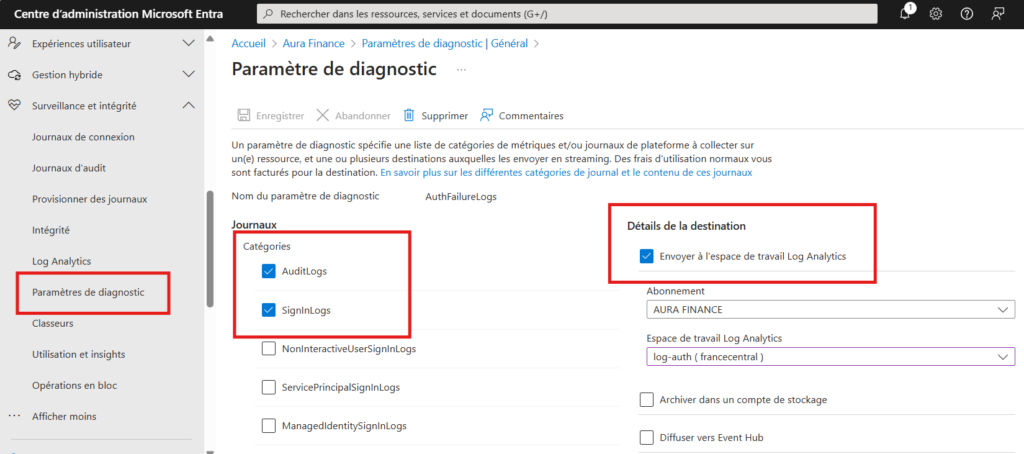

Étape 2 : Configurer les paramètres de diagnostic pour Azure AD

- Accédez au Microsoft Entra admin center (anciennement Azure AD).

- Allez dans Identity > Monitoring & health > Diagnostic settings.

- Cliquez sur Ajouter un paramètre de diagnostic.

- Donnez un nom à ce paramètre (par exemple,

AuthFailureLogs). - Sous la section Logs, cochez les cases pour activer la collecte des logs pertinents :

- AuditLogs

- SigninLogs

- Sous les détails de destination, sélectionnez Envoyer vers Log Analytics, puis choisissez l’espace de travail que vous avez créé précédemment

Étape 3 : Créer une requête Kusto pour surveiller les échecs d’authentification

- Retournez dans le portail Azure et accédez à votre espace de travail Log Analytics.

- Cliquez sur l’onglet Logs.

- Utilisez la requête suivante en Kusto Query Language (KQL) pour identifier les échecs d’authentification :

KQL :

SigninLogs

| where ResultType != 0 // Filtre les échecs d'authentification

| summarize Count = count() by bin(TimeGenerated, 1h), UserPrincipalName, AppDisplayName

| order by TimeGenerated desc

Cette requête récupère les tentatives d’authentification échouées avec des détails comme l’utilisateur et l’application utilisée

Étape 4 : Créer une alerte basée sur la requête

- Après avoir exécuté la requête KQL, cliquez sur New alert rule dans le coin supérieur droit.

- Configurez les conditions :

- Définissez un seuil pour déclencher l’alerte (par exemple, plus de 5 échecs en 1 heure).

- Dans la section Action Group, créez un groupe d’action qui enverra un e-mail :

- Sélectionnez Email/SMS/Push/Voicemail et configurez l’adresse e-mail du destinataire.

- Donnez un nom à l’alerte (par exemple,

AuthFailureAlert) et définissez sa gravité (par exemple, Sévère). - Cliquez sur Créer l’alerte

Résultat :

Vous avez maintenant configuré une règle qui surveille les échecs d’authentification via Azure Log Analytics et envoie une alerte par e-mail lorsqu’un seuil est dépassé.