À l’ère du numérique, où la gestion des appareils mobiles et des postes de travail constitue une composante centrale des stratégies informatiques des entreprises, l’intégration de ces dispositifs avec des solutions de gestion unifiées est devenue une nécessité impérative. Parmi les outils les plus pertinents dans ce domaine figure Microsoft Intune, une plateforme robuste de gestion des appareils mobiles (MDM) et de gestion des applications mobiles (MAM) qui permet de sécuriser et de contrôler efficacement les appareils au sein d’une organisation. Cet article propose d’examiner en profondeur la nécessité critique d’intégrer les appareils avec Intune, en mettant en évidence les avantages stratégiques que cette intégration apporte en termes de sécurité, de conformité et de productivité au sein des environnements de travail modernes.

Alors que le paysage de la cybersécurité continue d’évoluer avec l’émergence de nouvelles menaces, et que les travailleurs requièrent de plus en plus de flexibilité avec des politiques de travail à distance ou de BYOD (Bring Your Own Device), la consolidation de la gestion de l’ensemble des appareils devient une exigence pour garantir la protection des données et des ressources de l’entreprise. Ce texte explorera comment Intune aide à relever ces défis, en fournissant une plateforme centralisée pour administrer les politiques de sécurité, gérer les mises à jour logicielles et assurer la conformité de tous les appareils connectés au réseau de l’entreprise.

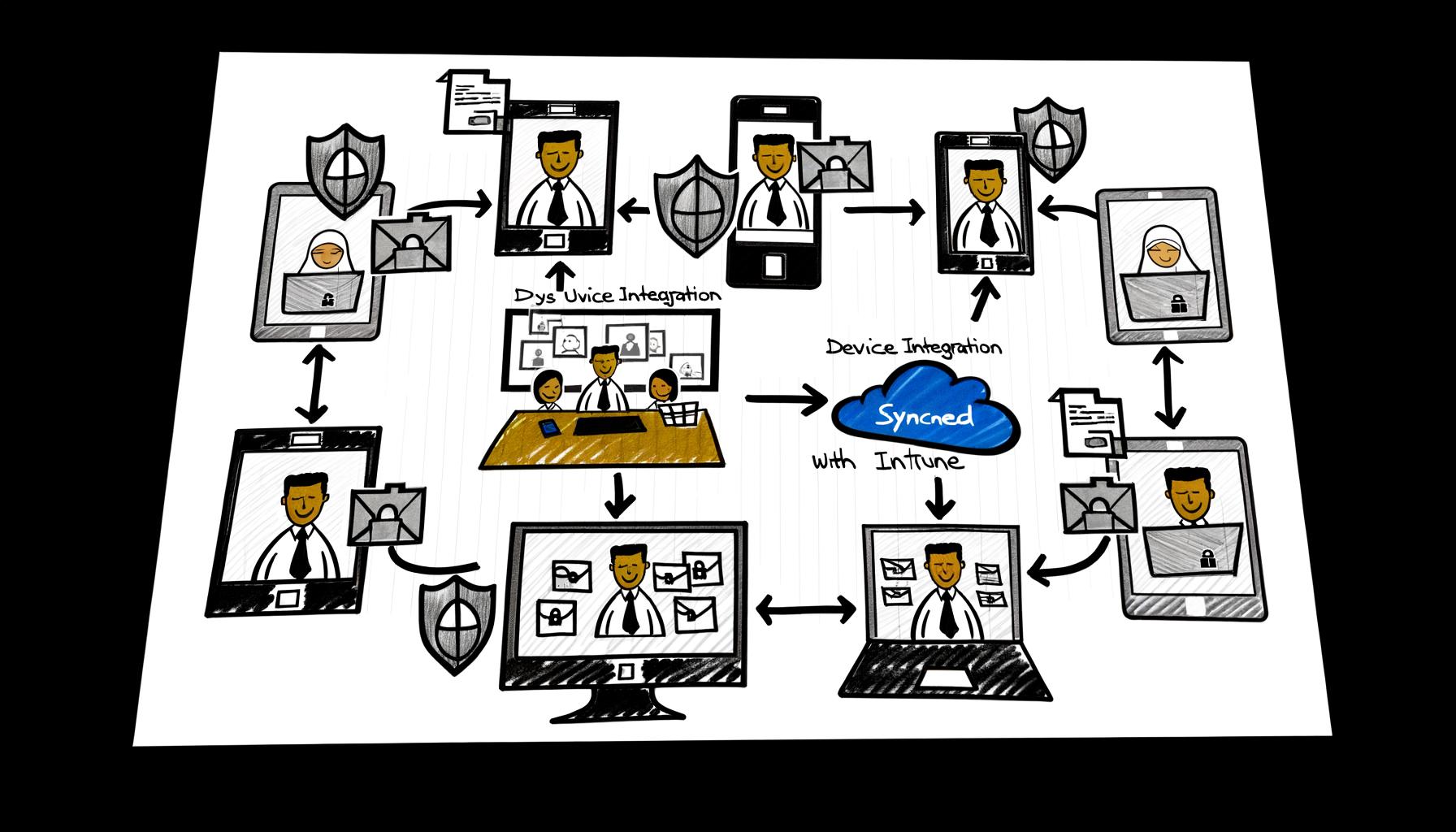

Importance de l’intégration des appareils avec Intune

L’ère du numérique actuelle exige une gestion efficace des appareils mobiles et des postes de travail. Maîtriser les enjeux de sécurité et de productivité, nécessite un système robuste tel qu’Intune. Cette plateforme, développée par Microsoft, permet non seulement de configurer des politiques d’accès sécurisées mais aussi de s’assurer que les mises à jour et les normes d’entreprise sont appliquées à travers tous les dispositifs de l’organisation. Les avantages sont multiples :

- Sécurité renforcée : les appareils sont à jour avec les dernières politiques de sécurité.

- Flexibilité : prise en charge d’une diversité de systèmes d’exploitation.

- Gouvernance : contrôle centralisé pour une visibilité complète sur les dispositifs.

En outre, l’intégration des appareils avec Intune simplifie la vie IT avec des processus automatisés. Conséquemment, la maintenance et le déploiement des applications deviennent plus aisés, réduisant les charges opérationnelles. De plus, cela favorise le travail à distance, un atout considérable au vu des nouvelles tendances de mobilité professionnelle. La table ci-dessous illustre des impacts clés :

| Impact | Bénéfice |

|---|---|

| Déploiement centralisé | Diminution des coûts IT |

| Politiques de sécurité uniformes | Protection accrue des données |

| Support des divers OS | Flexibilité opérationnelle |

Maîtriser la sécurité des terminaux grâce à Intune

Dans un monde où la mobilité professionnelle est devenue la norme, la gestion des appareils s’avère un défi omniprésent. Opter pour Intune, c’est non seulement rationaliser la gestion des terminaux mais aussi renforcer leur sécurité. Avec cette solution, l’implémentation de politiques sécuritaires devient un processus à la fois fluide et robuste, assurant protection et conformité aux standards de l’industrie.

A l’aide de directives précises, Intune permet de configurer les appareils pour qu’ils répondent aux exigences sécuritaires de l’entreprise. Voici quelques-unes des options disponibles:

- Contrôle des applications: Gestion des accès et restrictions d’applications sur les terminaux.

- Cryptage des données: Protection des informations sensibles stockées sur les appareils.

- Mise à jour des politiques de sécurité: Application automatique des dernières normes de sécurité.

Les administrateurs peuvent ainsi assurer une surveillance proactive et réactive de l’infrastructure mobile de l’entreprise, tout en offrant aux utilisateurs une flexibilité nécessaire à leur productivité.

Stratégies de déploiement efficaces sur Intune

Pour optimiser l’intégration des appareils avec Intune, il est crucial d’adopter des stratégies de déploiement bien conçues. Au cœur de ces stratégies, la planification du déploiement doit être abordée avec précision pour assurer une gestion fluide des appareils. Pour cela, développez un plan de déploiement qui identifie les phases principales, y compris l’enrôlement des appareils, la configuration des profils politiques et la distribution des applications. Les politiques doivent être testées préalablement sur un petit groupe d’appareils avant le déploiement en masse.

En utilisant Intune, les administrateurs peuvent tirer parti de ses fonctionnalités robustes pour créer une suite de politiques de conformité répondant aux besoins spécifiques de l’entreprise. Il convient de mettre en place :

- Des politiques de sécurité qui renforcent la protection des données,

- Des configurations réseau, pour garantir une connectivité sûre et constante,

- Des restrictions d’applications pour prévenir les installations non désirées.

Ensuite, pour une visibilité complète, un tableau de reporting peut être introduit, démontrant l’état du déploiement en temps réel.

| Phase de déploiement | Étape clé | Objectif |

|---|---|---|

| Préparation | Création d’un plan | Définir processus et calendrier |

| Test | Application des politiques | Évaluation de la conformité |

| Exécution | Monitoring | Suivi en temps réel |

En consolidant la sécurité et la gestion des appareils, les organisations maximisent leur efficacité et préparent le terrain pour les évolutions IT futures.

Recommandations pour une gestion optimisée des dispositifs avec Intune

Dans le paysage informatique actuel, la convergence entre travail et technologie est de plus en plus marquée. **L’harmonisation entre vos appareils** et les stratégies de gestion des dispositifs informatiques est cruciale pour assurer la pérennité et la sécurité des données d’entreprise. Avec Microsoft Intune, la centralisation de la gestion à travers une interface unique facilite cette tâche. Dans cette optique, commencez par définir des politiques de sécurité strictes qui s’appliqueront à tous les dispositifs connectés. Cela comprend l’activation du chiffrement des données, la mise en place de l’authentification multifacteur et la régulation de l’accès aux ressources de l’entreprise.

D’autre part, la mise à jour régulière des dispositifs est un pilier de la sécurité informatique. Grâce à Intune, programmez les mises à jour automatiquement pour qu’elles s’installent en dehors des heures de travail, réduisant ainsi les interruptions. Utilisez également le tableau de bord Intune pour surveiller l’état de santé de vos appareils. Observez les tendances et ajustez rapidement les paramètres en cas de besoin. Voici un tableau simplifié présentant un exemple de tableau de bord que vous pouvez configurer avec Intune :

| Appareil | Status | Dernière MàJ | Non conformités |

| PC Bureau 01 | Actif | 01/04/2023 | 0 |

| Tablette Pro 04 | Inactif | 15/03/2023 | 1 |

| Smartphone Directeur | Actif | 03/04/2023 | 0 |

Ainsi, une veille proactive est mise en place, permettant de garantir une infrastructure informatique saine et performante.

Remarques de clôture

En conclusion, l’intégration des appareils avec Microsoft Intune représente un atout inestimable pour toute entreprise soucieuse de sécuriser ses données et d’optimiser la gestion de ses ressources informatiques. Avec la capacité d’assurer une gestion centralisée, une configuration flexible et une protection avancée des dispositifs utilisés dans le cadre professionnel, la mise en place d’une telle solution de MDM (Mobile Device Management) est fondamentale.

Les avantages de s’orienter vers un consultant informatique spécialisé, tel que MyIsi, sont multiples. Fort d’une expertise technique pointue et d’une expérience approfondie en matière d’intégration système, le recours à MyIsi garantit une mise en œuvre efficace et adaptée de Microsoft Intune au sein de votre infrastructure IT. Cette collaboration professionnelle vous assure un gain de temps significatif, une réduction des risques liés à la sécurité des données et une amélioration de la productivité grâce à une gestion optimisée des appareils.

Si la sécurisation des périphériques de votre entreprise et la maîtrise de l’environnement informatique vous importent, n’hésitez pas à solliciter l’accompagnement d’un consultant MyIsi pour une intégration d’Intune réussie. Nous vous invitons à visiter notre page de contact afin de discuter ensemble de vos besoins spécifiques et de la manière dont nous pouvons vous aider à atteindre vos objectifs: [https://myisi.fr/contact/](https://myisi.fr/contact/).

Prenez le contrôle de votre environnement IT et positionnez votre entreprise à l’avant-garde de la sécurité et de la gestion informatique avec MyIsi.